2021年5月,美国发布了关于改善国家网络安全的14028号总统令,指示联邦机构在对网络安全进行现代化改造并向云迁移时,必须实现向零信任架构(Zero Trust Architecture, ZTA)的过渡。美国国家标准与技术研究院(The National Institute of Standards and Technology, NIST)在其发布的SP800-207《零信任架构》标准草案中,给出了向零信任架构过渡的详细指导。此外,美国管理和预算办公室 (Office of Management and Budget, OMB)也出台了针对零信任行动的指导方针。

尽管总统令只针对联邦机构,但它所包含的原则同样适用于企业和政府机构。对于组织来讲,要实现零信任架构的成功部署就需要进行诸多战略投资,其中之一便是对组织之间传输的全部动态数据(包括数据中心、云和多云环境)实现完整、准确以及及时的网络可视化。

对NIST零信任架构抽象定义的理解

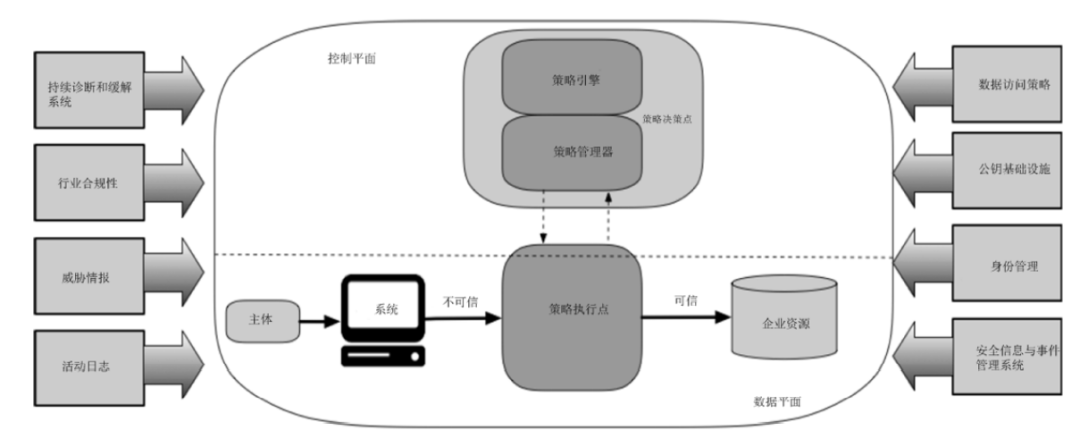

作为零信任的一个方面,实现动态数据的可视化被划入SP800-207《零信任架构》标准草案中活动日志逻辑组件的范畴,如下图所示:

核心零信任逻辑组件

在SP800-207《零信任架构》标准草案中, “网络和系统活动日志”组件的定义为:

“这是一个企业系统,它聚合了资产日志、网络流量、资源访问操作和其他事件,这些事件提供关于企业信息系统安全态势的实时(或接近实时)反馈。”

此外,许多联邦机构也采用了更多可为零信任架构带来价值的技术,包括身份和访问管理(IAM)、端点检测和响应(EDR)以及安全信息和事件管理(SIEM)等。

但是,鉴于组织越来越倾向于采用更加成熟的零信任架构,即使这些组织已经部署了以上技术,其在安全方面仍然存在缺失。例如,物联网(IoT)设备等特定节点可能与EDR软件不兼容,主机的日志可能会被狡诈的网络犯罪分子所操纵等。

在这种情况下,如果存在一种可扩展并且集中化的网络可视化方法,我们就可以借此降低风险水平。另外,如果我们可以部署某个领先的网络可视化平台,通过滤除那些安全工具分析所需要的流量中的噪声和重复数据,我们就可以进一步优化零信任架构的效率和扩展性。

对组织中流动的动态数据(包括东西向流量)实现全面可视化,对于部署零信任架构,缓解IAM, EDR以及SIEM部署带来的风险至关重要,如果深挖的话,我们认为存在两个关键原因。请注意,这里的东西向流量指的是数据中心和/或云服务提供商(CSP)内部的节点之间的数据流,而实现对这些东西向流量的监测,有助于组织检测并响应网络犯罪分子从最初的突破点向高价值资产横向移动的尝试。

原因之一:网络数据在零信任架构中扮演着核心角色,而实现动态数据的可视化是理解网络运行状态的一个关键方面。

NIST SP800-207《零信任架构》标准草案明确指出:了解网络运行状态已经成为零信任架构的一个重要原则,具体内容如下:

“原则七:企业尽可能收集有关资产、网络基础架构和通信现状的信息,并利用这些信息改善其安全态势。企业应该收集有关资产安全态势、网络流量和访问请求的数据,处理这些数据,然后使用获得的情报来改进策略的创建和实施。此数据还可用于为来自主体的访问请求提供上下文。”

如何获取这些状态信息,对于组织来说主要就是收集网络流量(包括访问请求)并对其加以分析。为了解决《零信任架构》标准草案中的活动日志组件的问题,我们需要部署一套先进的网络可视化平台,这个平台能够以较高的网速向策略引擎提供有关网络活动的海量信息,并最终做出数据访问决策。

此外,对网络流量数据的分析可以补充或者用来验证数据类型的完整性,这些数据会被发送至策略引擎,同时还要满足除零信任架构之外的其他的已经存在或者正在形成的联邦政府安全要求。

原因之二:网络可视化可以缓解那些EDR所无法解决的风险,同时对EDR遥测技术进行验证。

基于主机的安全产品(如EDR)在零信任架构中发挥着重要作用。但另一方面,并不是所有端点都能部署EDR,明白这一点非常重要。这一现状会为用户带来安全漏洞,需要采取更多措施加以缓解。

物联网(loT)节点等特殊设备可能无法运行EDR代理。类似地,运营技术(OT)和工业控制系统(ICS)环境中通常会运行专有或老旧操作系统的主机,这些操作系统不能运行EDR代理,也无法持续打安全补丁。另外,未经授权的“影子IT”节点和“恶意IT”实例(如恶意软件衍生的流氓虚机和微服务),也将在没有EDR的情况下运行。因此,对网络流量进行检测,以发现是否存在安全威胁,正变得越来越重要。

不过,即便是主机上可以安装EDR软件,风险也将继续存在。诚然,设计EDR产品的初衷就是抵御篡改,但老谋深算的网络犯罪分子在利用漏洞方面道行深厚,他们有能力利用运行EDR软件的操作系统中的漏洞,以及低于操作系统级别的固件和硬件,发动攻击。

在对SolarWinds事件进行总结时,威胁情报和咨询公司Mandiant, Inc.发现,一旦攻击者侵入了特定节点,他们就会采取行动绕过或删除基于主机的日志机制:

“Mandiant调查到这些攻击者通过Microsoft Remote Desktop,在禁用了受害者计算机上的SysInternals Sysmon和Splunk转发器的同时清除了Windows事件日志。”

技术供应商Ubiquiti, Inc.遭遇内部攻击时攻击者也使用了类似的技术。根据安全记者Brian Krebs的发现,一般内线会一边采取行动控制日志记录,一边指责公司向媒体泄露了信息:

“在这些新闻报道中,有一种说法是,Ubiquiti没有保存访问日志,而这些日志可以让公司了解入侵的整个过程。起诉书称,实际上Sharp将Ubiquiti系统在AWS中保存用户活动日志的时间缩短到了一天。”

借助网络可视化数据来优化网络检测和响应(NDR)以及SIEM功能,对基于主机的安全技术进行增强,是降低这些风险的最佳方式。例如,对一个没有被EDR记录的针对主机的网络活动进行观察,便是一个强有力的IOC,表明网络犯罪分子正试图隐藏C2流量。另外,除了作为一个额外的验证点,网络可视化数据一般都是在特定主机之外生成,网络犯罪分子很难对这种流量发动攻击。

2012-2020 版权所有©信亦宏达网络存储技术(北京)有限公司 京ICP备09114115号-1